ESET descubre grupo de ciberespionaje que apunta al sector hotelero

La compañía de seguridad informática identificó a FamousSparrow, grupo que explotó la cadena de vulnerabilidades de Microsoft Exchange y afectó a hoteles, gobiernos, empresas de ingeniería y bufetes de abogados en Brasil, Canadá, Guatemala, entre otros países.

El equipo de investigación de ESET, compañía líder en detección proactiva de amenazas, descubrió un nuevo grupo de ciberespionaje que ataca principalmente a hoteles de todo el mundo, pero también a gobiernos, organizaciones internacionales, empresas de ingeniería y bufetes de abogados.

El equipo de investigación de ESET descubrió que FamousSparrow aprovechó las vulnerabilidades de Microsoft Exchange conocidas como ProxyLogon que ESET informó en marzo de 2021. Según la telemetría de ESET, FamousSparrow comenzó a explotar las vulnerabilidades al día siguiente al lanzamiento de los parches. “Este es otro recordatorio de que es fundamental aplicar parches a las aplicaciones de Internet rápidamente o, si no es posible hacerlo rápidamente, no exponerlas a Internet en absoluto”, aconseja Matthieu Faou, investigador de ESET que descubrió FamousSparrow junto con su colega Tahseen Bin Taj.

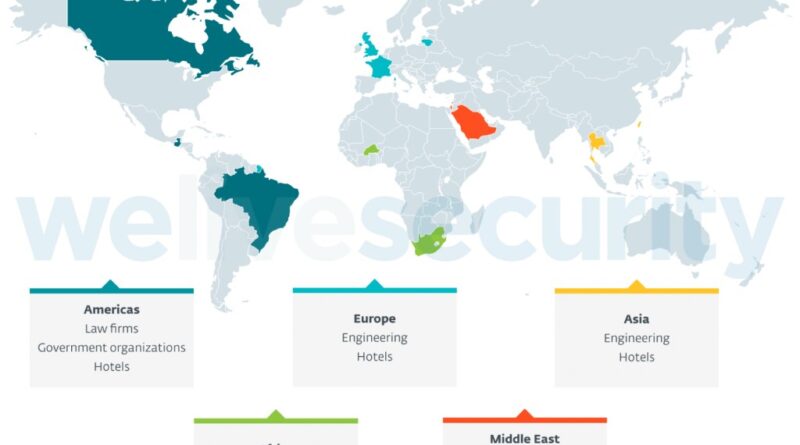

El grupo ha estado activo desde al menos agosto de 2019 y ha estado dirigiendo sus ataques principalmente a hoteles en varios países. Además, se observadaron algunas víctimas de otros sectores, como organismos gubernamentales, organizaciones internacionales, empresas de ingeniería y bufetes de abogados. Los países en los que ESET observó víctimas son los siguientes: Brasil, Burkina Faso, Sudáfrica, Canadá, Israel, Francia, Guatemala, Lituania, Arabia Saudita, Taiwán, Tailandia y Reino Unido.

Según dijo Matthieu, “los hoteles son un blanco de ataque atractivo porque les permite a los atacantes obtener información de los clientes y sus hábitos de viaje, y además, potencialmente les da la posibilidad de la infraestructura de Wi-Fi para espiar en el tráfico de redes sin cifrado”.

El grupo tiene un historial aprovechando vulnerabilidades conocidas en aplicaciones de servidor como SharePoint y Oracle Opera. Las víctimas, que incluyen a gobiernos de todo el mundo, sugieren que la intención de FamousSparrow es el espionaje. ESET destaca algunos vínculos SparklingGoblin y DRBControl, pero no considera que los grupos sean lo mismo.

“FamousSparrow es actualmente el único usuario de backdoor personalizada que descubrimos en la investigación y que llamamos SparrowDoor. El grupo también usa dos versiones personalizadas de Mimikatz. La presencia de cualquiera de estas herramientas maliciosas personalizadas podría usarse para vincular incidentes con FamousSparrow ”, explica el investigador de ESET Tahseen Bin Taj.

Aunque el grupo de investigación de ESET considera que FamousSparrow es una entidad independiente, existen algunas conexiones con otros grupos APT conocidos. En un caso, los atacantes desplegaron una variante de Motnug, que es un loader utilizado por SparklingGoblin. En otro caso, se encontró en una máquina comprometida por FamousSparrow un Metasploit en ejecución utilizando cdn.kkxx888666[.]com como su servidor C&C (comando y control). Este dominio está relacionado con un grupo conocido como DRBControl.